钓鱼邮件是一种常见的网络攻击方式,很多企业在日常运营中都可能遇到。虽然安全培训重要,但真实环境下的演练往往更为有效。以下是如何快速搭建内部钓鱼平台,为安全团队提供实战演练环境的指南。

1. Gophish搭建

Gophish是一款专为企业和安全测试人员设计的开源网络钓鱼工具包。其安全可靠的运行方式,为构建钓鱼邮件攻防演练环境提供了便利。

GitHub地址:

https://github.com/gophish/gophish/(1) 下载并解压:

wget https://github.com/gophish/gophish/releases/download/v0.11.0/gophish-v0.11.0-linux-64bit.zip

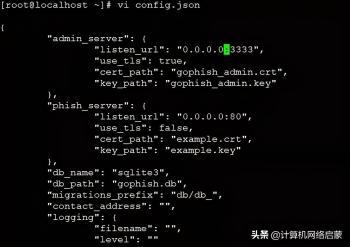

unzip gophish-v0.11.0-linux-64bit.zip(2) 修改配置文件:

将admin_server的127.0.0.1改为0.0.0.0,并将默认端口3333开放。同时,phish_server默认使用80端口。

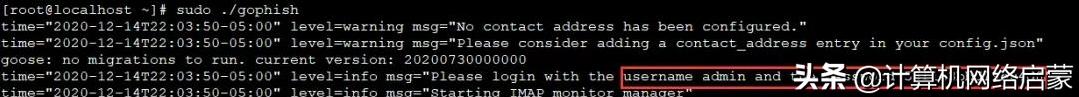

(3) 启动Gophish:

chmod 777 gophish

./gophish启动成功后,使用命令行输出的初始账户密码登录控制台。

(4) 访问管理后台:

首次登录后,需强制修改密码,要求至少八位字符。

https://x.x.x.x:3333/2. SMTP服务器搭建

(1) 安装Postfix:

yum install postfix(2) 修改配置文件:

vi /etc/postfix/main.cf修改内容包括myhostname、mydomain、myorigin、inet_interfaces、inet_protocols、mydestination、mynetworks和smtpd_banner等。

(3) 启动Postfix服务:

systemctl start postfix(4) 发送测试邮件:

# 安装mailx

yum install mailx

echo "email content" | mail -s "title" 6767*****@qq.com3. Gophish 设置

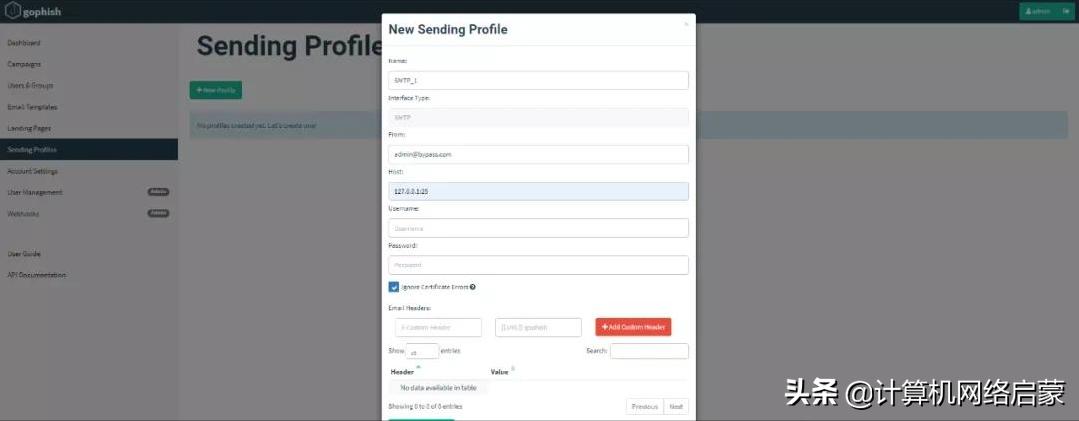

(1) 配置SMTP邮箱信息:

由于SMTP服务器与Gophish在同一服务器,填写SMTP服务器地址为127.0.0.1:25。点击“Send Test Email”测试邮件发送功能。

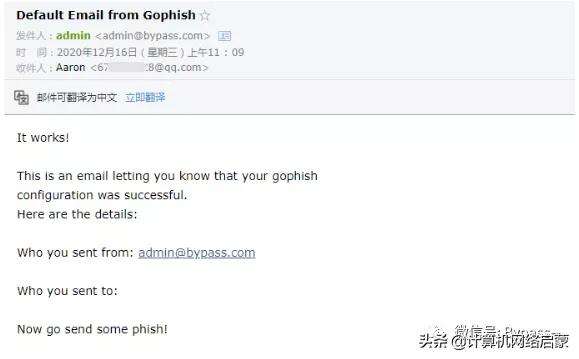

测试邮箱收到测试邮件后,确认SMTP服务器连接成功。

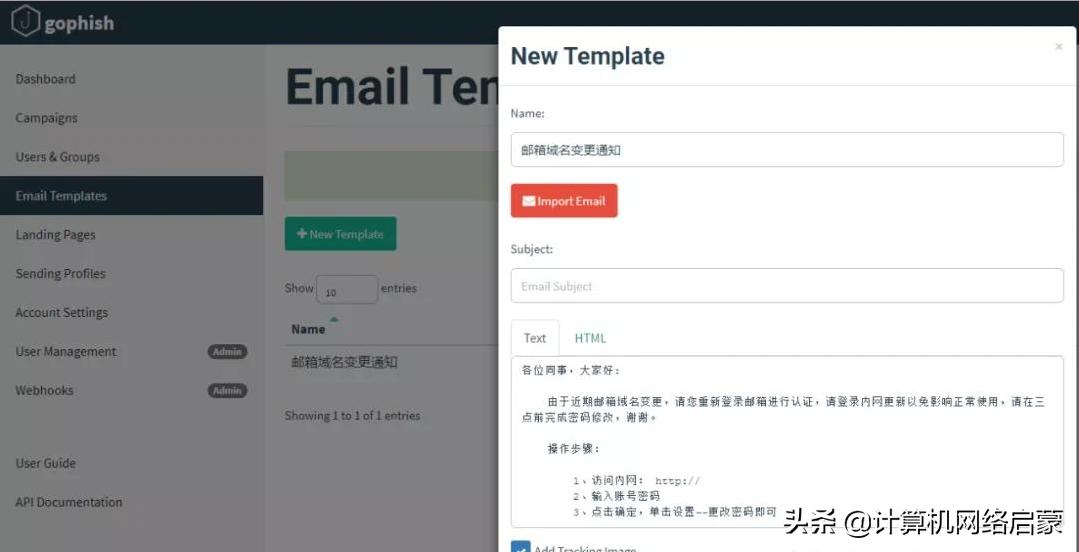

(2) 编辑邮件模板:

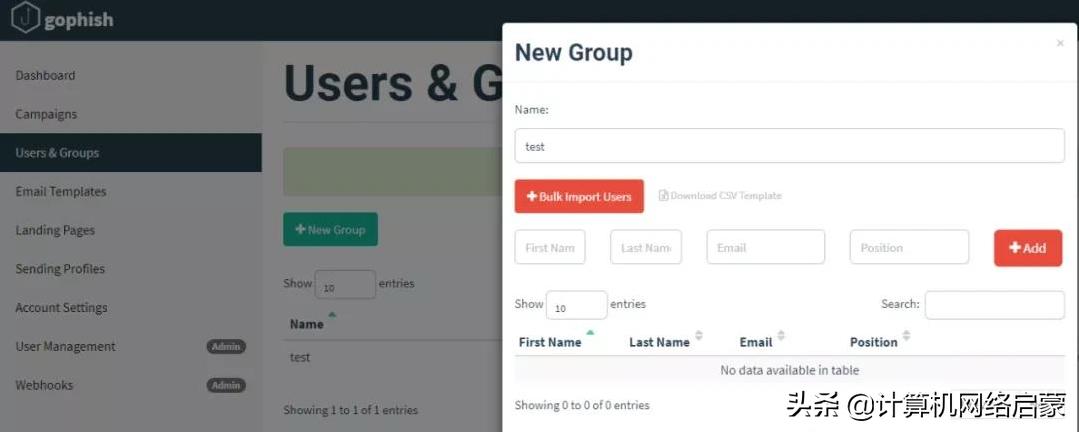

(3) 导入目标用户和组:

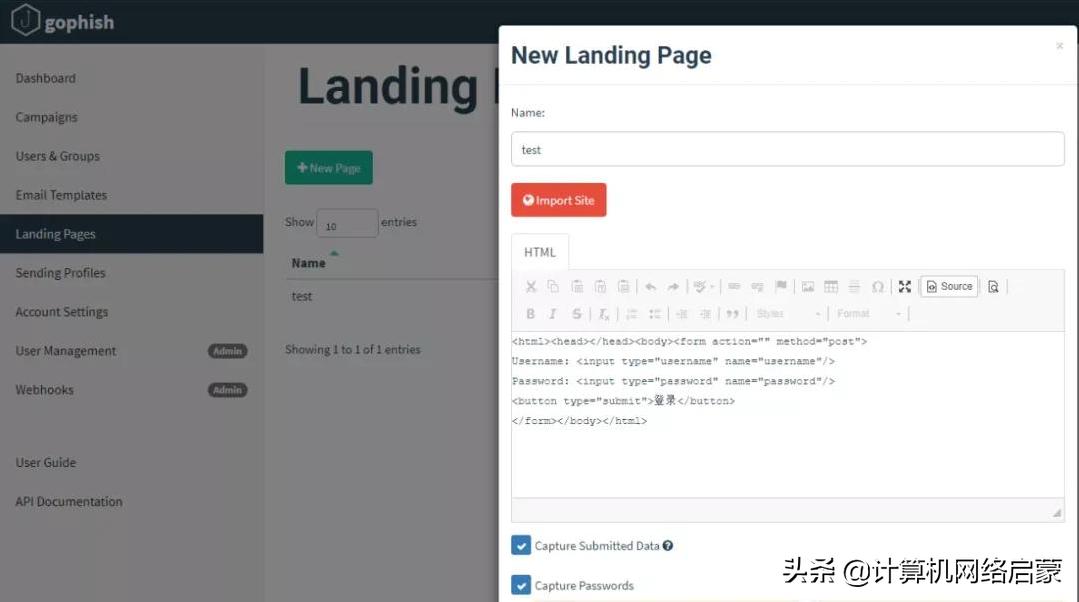

(4) 设置钓鱼网页:

这里提供一个简单的demo测试,但需要根据目标网站或系统模仿登录页面,如邮箱/门户等。

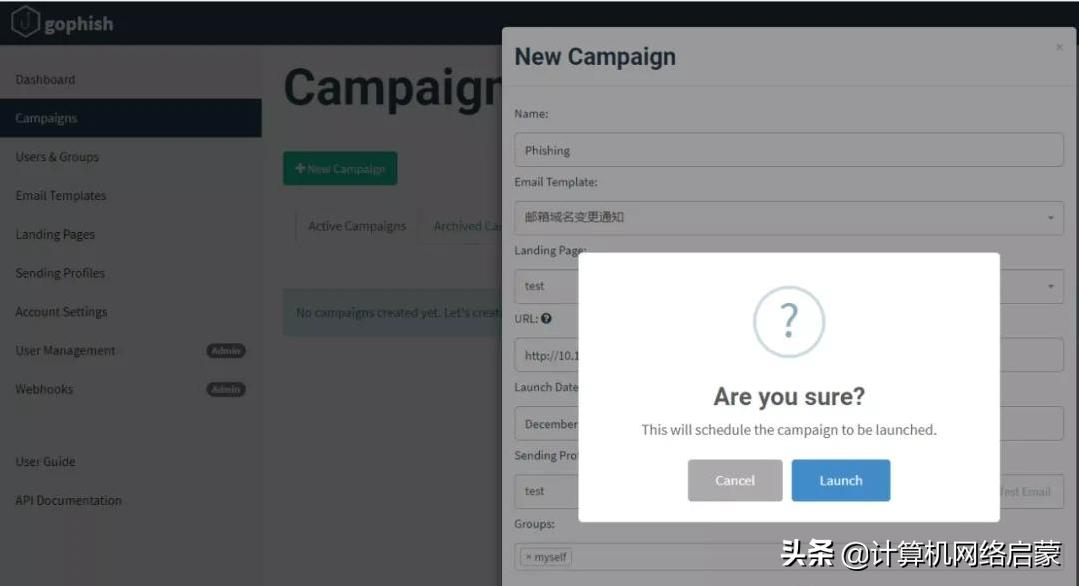

(5) 发起钓鱼活动:

填写对应信息,开始钓鱼活动。

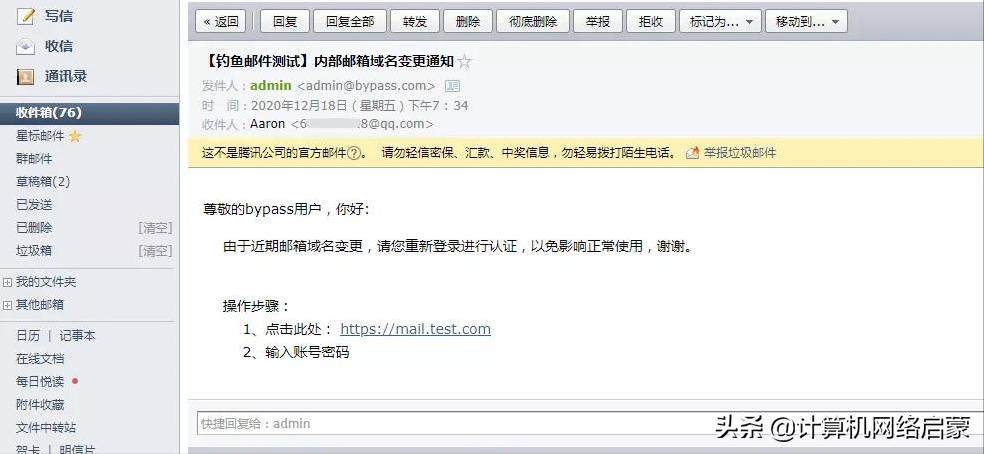

(6) 效果展示:

假设目标邮箱收到邮件,并点击链接,输入账户密码。

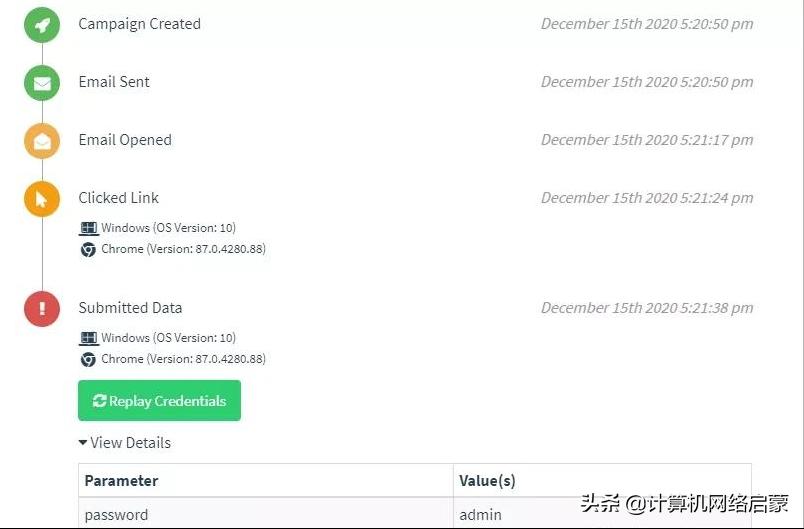

在Gophish控制台,可以清晰地看到用户邮件阅读的轨迹,从邮件发送、打开邮件、点击链接到填写信息等行为都会被记录下来。

通过此次钓鱼邮件的攻防演练,企业可以更加直观地了解自身在网络安全方面的薄弱环节,并据此进行针对性的优化和改进。